معرفی دوره:

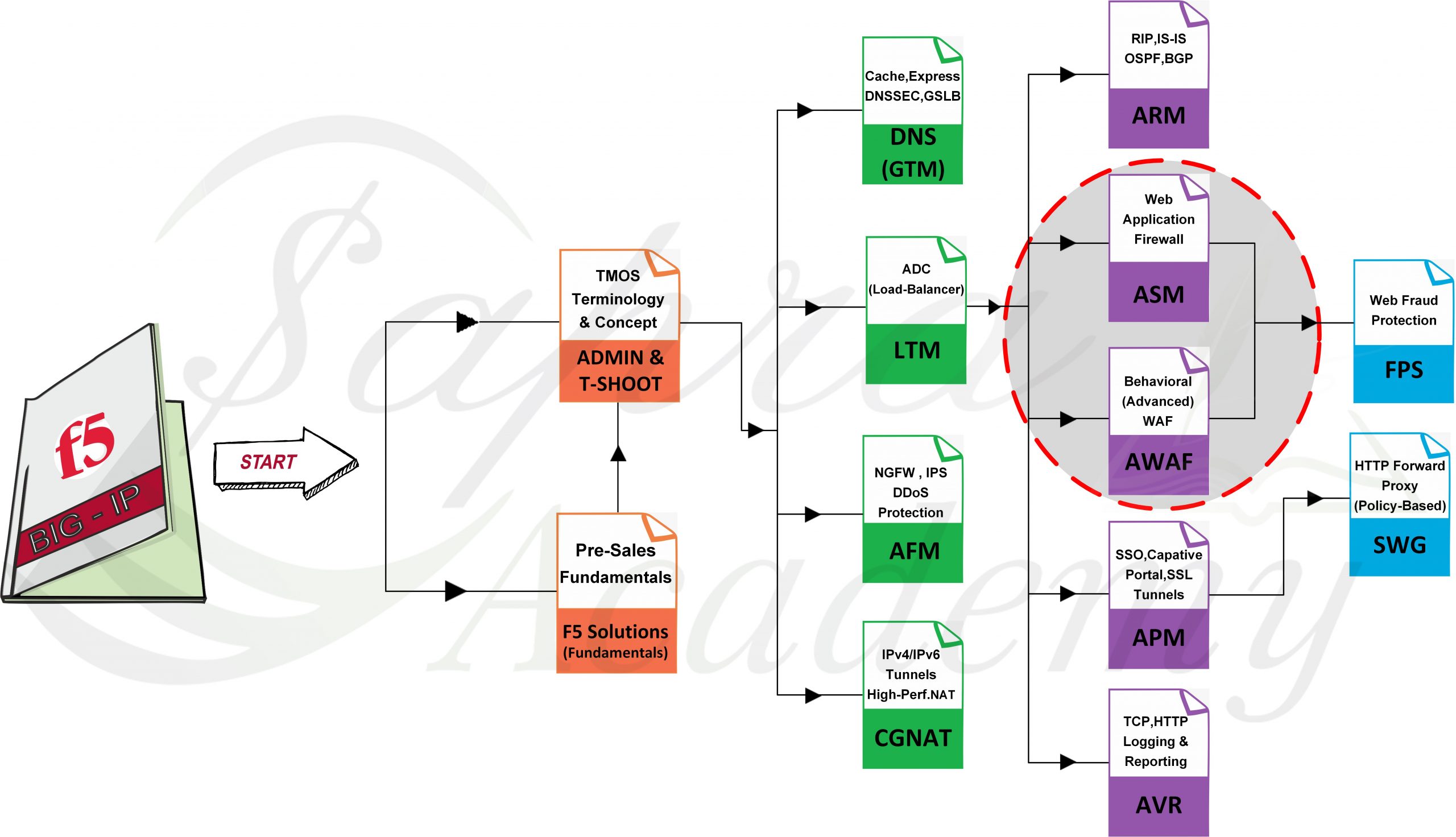

امروزه شاهد افزایش چشمگیر حجم درخواست برای ترافیکهای تحت وب هستیم. قطعاً با افزایش چنین ترافیکی در دنیای شبکه و به تبع آن افزایش سرویسدهندههای وب در شبکههای تجاری بزرگ در سراسر جهان، میزان تهدیدات امنیتی مربوطه نیز به سرعت رو به رشد است. متأسفانه علیرغم وجود انواع تجهیزات امنیتی شامل IDS، IPS و حتی Next-generation Firewalls، بازهم شاهد وقوع موفقیتآمیز حملات سایبری هستیم. از نقطه نظر فنی، دلیل اصلی این مشکل، عدم وجود تجهیزات امنیتی در لایههای بالاتر شبکه با تمرکز بر روی ترافیک مبتنی بر پروتکل HTTP است. برای مثال، فایروالهای ستنی و قدیمی فعلی، قابلیت بررسی فیلدهای مختلف سرآیند و یا Payload مرتبط با ترافیکهای لایه کاربرد را ندارند. طبیعتاً راهحل این مشکل، استفاده از تجهیزات امنیتی لایه کاربرد (WAF – Web Application Firewall) است. با استفاده از چنین تجهیزاتی میتوان بهراحتی ترافیک HTTP/HTTPS که به عنوان پراستفادهترین و مهمترین ترافیک حوزه IT نیز محسوب میشود را بهراحتی مورد ارزیابی امنیتی قرار داده و از وقوع حملات لایه کاربرد تحت این پروتکل پیشگیری نمود. این تجهیز قادر است با قرارگیری در لایه سرویس (Service-layer)، ترافیک HTTP دریافتی را با تمام جزئیات، مورد ارزیابی قرار داده و براساس نوع سرویس/کاربرد، آنها را متمایز نماید.ماژولهای F5-ASM (Application Security Manager) و F5-AWAF (Advanced-WAF) با توانمندی بسیار بالا در پردازش محتویات درخواست و پاسخ HTTP-based، امکان استفاده و پیکربندی طیف وسیعی از سیاستهای امنیتی L7 (HTTP) را نیز به سادگی فراهم مینمایند. ماژولهای ASM و AWAF با بهرهگیری از سیستمعامل سبک و بسیار کارآمد TMOS، و بهکارگیری 3 هسته امنیتی مستقل شامل Correlation Engine، Behavioral Analytic Engine و Anomaly Engine، علاوه بر مدیریت بهینه منابع تجهیز، امکان پیکربندی انواع مختلف خصیصههای امنیتی را در کوتاهترین زمان ممکن فراهم میکنند. علاوه بر این، نمایش گرافهای متعلق به گذردهی ترافیک، کارایی و کلیه آمارهای لحظه به لحظه از آخرین وضعیت درخواستها و پاسخهای HTTP-based به همراه جزئیات مربوطه، از دیگر ویژگیهای این تجهیز است.علیرغم آنکه امکان استفاده از ماژولهای ASM و AWAF بطور مستقل و بودن بهکارگیری ماژول LTM نیز وجود دارد، به هرحال در صورت عدم استفاده از ماژول کاربردی LTM، بخشی از قابلیتهای کلیدی مدیریت ترافیک تحت وب (شامل برخی از تکنیکهای Load-balancing پویا، برخی از تکنیکهای Monitoring پیشرفته، برخی از متدهای Persistency Profiles و برخی از سایر Traffic Profileها) در دسترس نخواهند بود. لذا طبق نظر فنی شرکت F5، استفاده از ماژولهای ASM و یا AWAF در کنار ماژول LTM به عنوان بهترین گزینه پیشنهاد میشود. در حال حاضر شرکتهای معتبر زیادی در عرصه تولید تجهیز WAF تلاش میکنند، ولی شرکت همیشه موفق F5 در این زمینه نیز همواره در کنار برندهایی مانند Imperva و Barracuda دارای رتبه اول تا سوم بوده و دو تجهیز Load-balancer و WAF این شرکت در مراکز داده بزرگ و معتبر جهان مورداستفاده قرار میگیرند.

از آنجائیکه تعداد متخصصانی که با نحوه کار با تجهیزات F5-ASM و F5-AWAF آشنا باشند بسیار اندک است، لذا آشنایی با نحوه پیکربندی و پشتیبانی از چنین تجهیزاتی، به عنوان یکی از معتبرترین و کلیدیترین تخصصهای حوزه IT محسوب میشود. هدف از برگزاری این دوره آموزشی، کسب توانمندی «مدیریت تجهیزات F5-ASM/AWAF»، شامل آشنایی با ماهیت عملکرد پروتکل HTTP و جایگاه تجهیزات WAF، آشنایی با ریسکهای امنیتی OWASP TOP-10 Risks، آشنایی با تهدیدات امنیتی OWASP Automated Threats، نحوه استقرار تجهیزات WAF در لایه سرویس با تمرکز بر روی ماژولهای F5-ASM و F5-AWAF، مقدمهای بر ماژولهای F5-ASM و F5-AWAF و بیان تفاوتهای فنی بین این دو ماژول، آشنایی با نحوه بهروزرسانی و مدیریت انواع Signatureها و Databaseهای تجهیز شامل ASM/AWAF Attack Signatures، Threat Campaign Signatures، Behavioral WAF Signatures، Browser Challenge Database، Server Technology Database، Credential Stuffing Database، BOT Signatures و Geo-location Database، آشنایی با نحوه پیکربندی و اعمال Security Tuning بر روی تک تک Security Entityها شامل URL, File Type, Parameter, Header, …، بررسی و نحوه اعمال Tuning بر روی Learning Suggestionهای متعلق به Correlation Engine و Behavioral Analytic Engine، پیکربندی و اعمال Tuning بر روی قابلیتهای امنیتی شامل Forceful Browsing Protection, Brute-force Attacks Protection, WEB Scraping Attacks Protection, Session Tracking, Session Hijacking Protection, Session Awareness, CSRF Protection, Information Leakage Protection, …، پیادهسازی مفهوم Micro-services، پیکربندی و بهینهسازی L7 (D)DoS Attacks Protection، پیکربندی و بهینهسازی L7 BOTs Protection، پیادهسازی معماری HSL (High-speed Logging) با هدف بهینهسازی فرمت و نحوه ارسال Logهای امنیتی، و همچنین آشنایی با نحوه بررسی Logging و Reporting تجهیزات ASM/AWAF، میباشد.

قطعاً پس از اتمام دوره مذکور، فرد توانمندی پیکربندی کامل ماژولهای F5-ASM/AWAF و پشتیبانی از آن تحت سناریوهای مختلف را در یک شبکه بسیار بزرگ تجاری خواهد داشت.

برای اطلاعات بیشتر از این دوره (شامل سرفصل , پیش نیاز و هزینه ) به لینک های زیر مراجعه نمایید: