کمپانی سیسکوهشدارداد: سری خاصی ازسوئیچ های Nexus با یک نقص امنیتی جدی روبرو شده اند

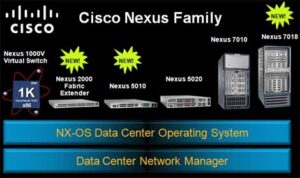

کدسوء استفاده از گواهی اثبات مفهوم به دلیل وجود رخنهی امنیتی در سطح بالا که سوئیچ های نکسوس سیسکو از آن تأثیر میپذیرند، به طور عمومی در دسترس قرار گرفته است.از آنجاییکه سوئیچ های Nexus سیسکو، سیستم عامل NX-OSخود را اجرا می کنند کمپانی سیسکو به مشتریان هشدار داده است که برای رفع یک باگ جدی آخرین به روزرسانی ها را برروی این تجهیزات نصب کنند.

این باگ به یک مهاجم از راه دور اجازه می دهد کنترل دسترسی شبکه را دور زده و ترافیک اینترنت مخرب را به شبکه های داخلی هدایت کند،این نقص امنیتی را که CVE-2020-10136 نامیده می شود ، می توان برای محرومیت از خدمات در سوئیچ های Nexus آسیب دیده استفاده کرد یا در شرایط حاد تر،پس از دور زدن مجوز دسترسی و برای فیلتر کردن ترافیک ورودی اینترنت ،میتوان ترافیک را ازماشین مهاجم به شبکه داخلی هدف هدایت کرد.

ساپرا آکادمی برگزار کننده ی دوره های پیشرفته ی شبکه و امنیت

چندین سوئیچ پرکاربرد Nexus سیسکو دارای باگی هستند که باعث می شود دستگاه “به طور غیرمنتظره IP را دربسته هایی که برای یک IP آدرس محلی پیکربندی شده است، decapsulate و پردازش می کند”حتی اگرهیچ پیکربندی تونلی وجود نداشته باشد.

مشخصات IETF RFC 2003 برای پروتکل تونل سازی IP-in-IP اجازه می دهد تا بسته های IP در داخل بسته های IP دیگر بسته شوند یا کپسوله شوند ، در حالیکه ممکن است ترافیک همیشه رمزگذاری نشده باشد.

Vijay Sarvepalli ازمرکزهماهنگی CERT ایالات متحده (CERT / CC) می گوید که: پروتکل، بسته IP داخلی را باز می کند و آن را از طریق جدول های مسیریابی ip که در واقع مربوط به توپولوژی شبکه است ارسال می کند اما دستگاهی که این بسته ها را ازهرجایی بدون محدودیت بپذیرد، دچارآسیب پذیری خواهد شد.

Sarvepalli می نویسد: “یک دستگاه IP-in-IP اگر بسته های IP-in-IP را از هر منبع به هرمقصد و بدون تنظیمات صحیح بین مبدا مشخص شده و IP آدرس مقصد بپذیرد، دچار آسیبپذیری خواهد شد.”

و این همان مشکلی است که برروی چندین دستگاه Cisco Nexus NX-OS که از کپسوله سازی و جدا کردن بسته های IP-in-IP پشتیبانی می کنند ، تأثیرگذار است:

اینها به منظور کپسوله کردن و پردازش هر IP در ترافیک IP به tunnel interface دستگاه نیستند، مگر اینکه به صورت دستی با کنترلهای tunnel interfaceACL پیکربندی شده باشد.همچنین در ادامه ی مطلب بخوانید:ساپرا صنعت

شرکت سیسکو می گوید : درطی یک سواستفاده موفقیت آمیز دستگاه آسیب دیده می تواند به طور غیرمنتظره IP را از بسته IP خارج کند و بسته IP داخلی هدایت کند.این ممکن است منجر به دور زدن مجوز دسترسی ورودی (ACL) در دستگاه آسیب دیده توسط بسته های IP و یا سایر مرزهای امنیتی تعریف شده در جای دیگری از شبکه بشود.

این کمپانی درادامه توضیح می دهد :

“هرمجوزدسترسی ورودی که روی یک interface ورودی دستگاه آسیب دیده تنظیم شده باشد ، درمقایسه با قسمتهای IP موجود در بسته، IP حامل قبل از decapsulation ارزیابی خواهد شد”.

این موضوع ممکن است باعث شود که بسته IP مسافراز فیلتر ACL مورد نظر وهم چنین ممکن است به بسته IP مسافر اجازه دهد از مرزهای امنیتی دیگری که ممکن است درمسیرشبکه ی دستگاه آسیب دیده تعریف شده در حضور تکنیک های فیلترشبکه که فقط سربرگ IP خارجی را بازرسی می کند نه بسته IP داخلی ، عبور کند.

فراتر از این ، مهاجمی که دائما از این باگ سوءاستفاده می کند،می تواند باعث خراب شدن پشته شبکه دستگاه شود و در نتیجه سرویس روی سوئیچ آسیب دیده را رد کند.

CERT / CC می گوید این اشکال می تواند منجر به نشت اطلاعات و control bypass شبکه شود.

Sarvepalli از CERT / CC می گوید : برای مشتریانی که نمی توانند در اسرع وقت به روزرسانی ها را نصب کنند ، مشتریان می توانند با فیلتر کردن بسته های پروتکل IPv4 در روتر بالا دستی که در واقع وظیفه ی آن بارگزاری داده ها از سمت کلاینت به سرور است و یا دستگاه دیگر ، از بسته های IP-in-IP جلوگیری کنند. Sarvepalli تأکید می کند که این فیلتر برای IP header 4 برابر با پروتکل IP است.

کمپانی سیسکو هم این اقدام را نیز پیشنهاد می کند، اما در ابتدا به مشتریان توصیه می کند از “مجوز دسترسی زیرساخت (iACL) استفاده کنند تا فقط مدیریت و کنترل ترافیک هواپیما را که برای دستگاه آسیب دیده ضروری است ، داشته باشند.”

Yannay Livneh، محقق امنیتی که این اشکال را به سیسکو گزارش داد، کد سوء استفاده از گواهی اثبات مفهوم را در GitHub منتشر کرده است تا مدیران بتوانند از آنها برای آزمایش اینکه آیا دستگاه های Nexus آسیب پذیر در شبکه دارند استفاده کنند.این کد به مدیران فرصت بررسی را می دهندکه آیا دستگاه از کپسوله سازی IP-in-IP از منابع دلخواه به مقصد دلخواه پشتیبانی می کند یا خیر.

با این حال ، سیسکو یادآور می شود که فعالیت سواستفاده ازاین نقص را مشاهده نکرده است.سوئیچ های نکسوس مبتلا شامل موارد زیر هستند:

- Nexus 1000 Virtual Edge for VMware vSphere

- Nexus 1000V Switch for Microsoft Hyper-V

- Nexus 1000V Switch for VMware vSphere

- Nexus 3000 Series Switches

- Nexus 5500 Platform Switches

- Nexus 5600 Platform Switches

- Nexus 6000 Series Switches

- Nexus 7000 Series Switches

- Nexus 9000 Series Switches in standalone NX-OS mode

- UCS 6200 Series Fabric Interconnects

- UCS 6300 Series Fabric Interconnects