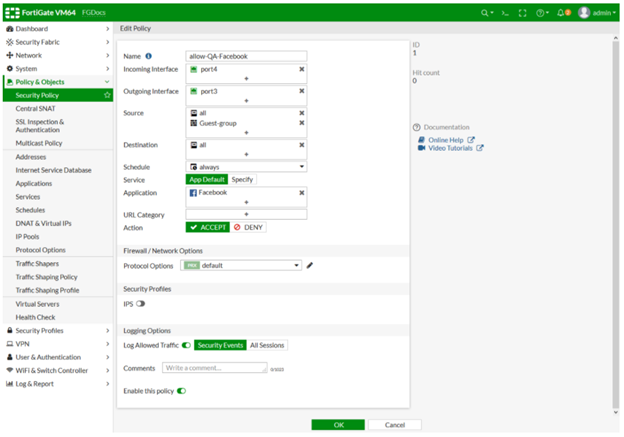

ابتدایی ترین مطلب در رابطه با فایروال و تعیین پالیسی این است که همه مسیرها بسته باشد مگر اینکه توسط ادمین باز شود،برای عبور ترافیک از فایروال FortiGate ، باید قوانینی تحت عنوان policy (پالیسی) نوشته شود که شامل چندین پارامتر است:

- Incoming interface(s)

- Outgoing interface(s)

- Source address(es)

- User(s) identity

- Destination address(es)

- Internet service(s)

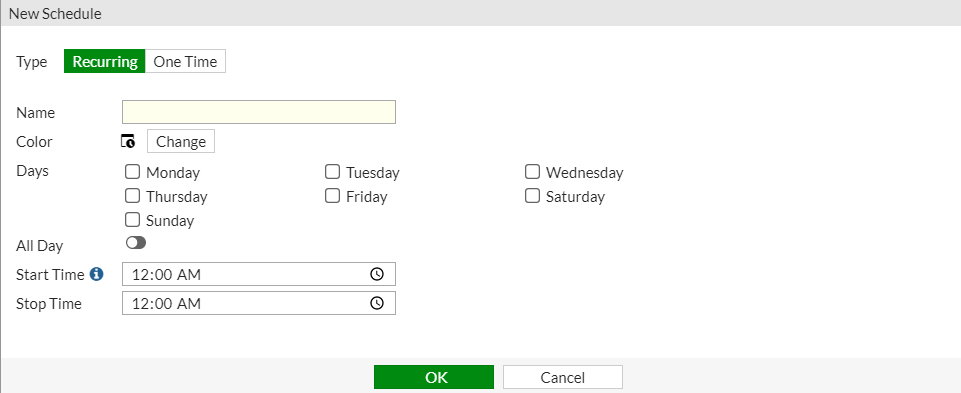

- Schedule

- Service

دوره های تخصصی FORTIGATE را در آکادمی ساپرا آموزش ببینید

اگر این شش مورد (در برخی موارد 8 مورد) رعایت نشود هیچ ترافیکی مجوز عبور نخواهد داشت، جریان ترافیکی که از هر جهت شروع می شود ، به policy نیاز دارد ، یعنی اگر جریان ترافیکی رفت و برگشت باشد باید برای هر دو جهت policy نوشته شود، بطور مثال اگر ترافیک از نقطه A به نقطه B برسد به این معنی نیست که ترافیک از نقطه B هم به نقطه A می رسد.

ساپرا صنعت پیشرو در فروش تجهیزات امنیت شبکه

ارسال ترافیک از هر جهت که شروع شود نیاز به پالیسی دارد، یعنی اگر جریان دو طرفه داشته باشیم باید برای هر جهت پالیسی نوشته شود، تنها به این علت است که اگر بسته ای از نقطه A به نقطه B با پورت X برود به این معنا نیست که ترافیک مورد نظر میتواند از نقطه B به نقطه A با پورت X برود، برخی آیتم های دیگر جهت امن سازی بیشتر به شما کمک میکند، به عنوان مثال تعیین مقدار برای Schedule به این معناست که یوزر مورد نظر تنها در ساعات تعیین شده مجوز لاگین داشته باشد، حتی این امکان وجود دارد که تعیین شود درساعت و روز معین چند بار میتواتند دسترسی داشته باشد.

در قسمت Logging Options نیز شما میتوانید انتخاب کنید که تجهیز تنها ترافیک های مشکوک را لاگ بگیرد یا تمام ترافیکی که یوزر ارسال میکند که در بسیاری از موارد میتواند به ادمین کمک بسزایی کند.

Profile-based NGFW vs policy-based NGFW

در این نسل از فایروال ها که تحت عنوان (NGFW) شناخته میشود بدین شکل است که در آن شما یک پروفایل، بعنوان مثال (آنتی ویروس ، وب فیلتر و غیره) ایجاد می کنید و سپس پروفایل ساخته شده را به پالیسی اعمال میکنید.

دو مورد از ویژگی های حالت policy mode :

- قوانین از قبل و جداگانه از پالیسی ها تعریف میشوند و همچنین قوانین گسترده تری مانند ssl و user authentication هم بصورت پیشفرض وجود دارد.

- Central Nat در حالت پیشفرض فعال است، و اگر پالیسی تحت عنوان Central Nat وجود نداشت شما این قابلیت را دارید که پالیسی مذکور را ایجاد کنید.

اگر تجهیز شما در حالت Nat کار میکند شما میتوانید به جای فعال کردن Source NAT در پالیسی ها، به قسمت Policy & Objects > Central SNAT مراجعه کنید و پالیسی های Source NAT را برای کل ترافیک های منطبق اعمال کنید. در بسیاری از موارد ممکن است نیاز باشد که برای هر اینترفیس یک SNAT تعریف کنید.

نکاتی در رابطه با Security and SSL Inspection & Authentication policies

از Security policy ها و SSL Inspection برای بررسی ترافیک ارسالی و دریافتی استفاده میشود به این منظور که تجهیز ابتدا ترافیک دریافتی را decrypt کرده، آنالیز میکند و سپس اجازه عبور ترافیک میدهد.

در صورتی ترافیک ارسالی از سمت یک یوزر یا گروهی از کاربران مجوزعبورخواهد داشت که هردو فیلد security policy و SSL Inspection پیکربندی شوند که بصورت پیشفرض روی تجهیز SSL Incpection و Authentication policy پیکربندی شده است.

ترافیک ابتدا توسط SSL Incpection و Authentication policy بررسی میشودکه درصورت انطباق، پکت ها جهت استفاده از اپلیکیشن، URL Category ها و یوزرها را به IPS Engine ارسال میکند و در نهایت UTM Incpection وارد میشود و مواردی از قبیل (antivirus, IPS, and email filter) را بررسی میکند و تکمیل میشود.