کمپانی Sophos ایرادات فایروال را که دائما در حملات injection SQL مورد سو استفاده قرار میگیرد، برطرف میکند.

در ابتدای این مقالهی خبری کمی در بارهی کمپانی sophos سخن میگوییم:

sophos یک کمپانی نرم افزاری و سخت افزاری وامنیتی درکشور انگلیس است. این کمپانی محصولی را برای end-point ارتباطات، رمزگذاری، امنیت شبکه، امنیت ایمیل، امنیت تلفن همراه و مدیریت تهدیدات یکپارچه تولید میکند. اولویت اول Sophos تمرکز بر تهیه نرم افزارهای امنیتی برای سازمانهایی است که تقریبا ۱۰۰ تا ۵۰۰۰ پرسنل دارند.

Sophos تنها بر یک نوع فعالیت متمرکز نیست ، او همچنین از روش راه حلهای رایگان و غیر رایگان آنتی ویروس (Sophos Home / Home Premium) از کاربران خانگی که از محصولات این شرکت استفاده میکنند و عملکرد محصول را بازتاب میدهند محافظت میکند.

بدافزار سفارشی «Asnarok» فایروالهای مجازی و فیزیکی را هدف قرار داد تا تلاش کند اطلاعات کاربر را جایگزاری کند، هکرها از یک آسیب پذیری ناشناخته قبلاً در دستگاههای Sophos XG برای حملات injection SQL برای سرقت نام کاربری و رمزعبورحسابهای کاربری سواستفاده کردهاند.هفته گذشته این شرکت امنیتی قبل از شروع تحقیقات فوری خود که منجر به کشف حمله مداوم شد، با یک Firewall XG با مقدار میدانی مشکوک در روابط مدیریتی مواجه شد.

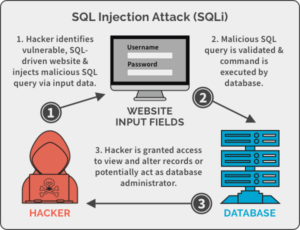

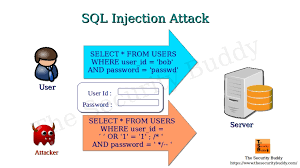

این آسیب پذیری از طریق حمله SQL injection یعنی روشی که برای حمله به سرویسهای داده محور استفاده میشود، مورد سو استفاده قرار میگیرد که در آن کدهای مخرب SQL برای اجرای مخرب در یک قسمت ورود، وارد میشوند Sophos با رفع اشکال درقسمت اجرای کد از راه دور، این مشکل را برای همهٔ کاربران برطرف کرد.

این شرکت در پستی اعلام کرد: «این حمله از آسیب پذیر injection SQl پیش از تأیید و انتشار برای دسترسی به دستگاههای XG که در دسترس هستند استفاده کرده است.» این اطلاعات برای رخنه به دادههای موجود در فایروال XG طراحی شده است. مشتریانی که دارای UTMوNGFW هستند باید از دادههای خود در مقابل حملات محافظت کنند. “

برای آگاهی از خدمات و محصولات ساپرا صنعت کلیک کنید

«دادههایی که برای هر UTM تجزیه و تحلیل میشوند شامل تمام نامهای کاربری محلی و رمزهای عبور هر یک از حسابهای کاربری محلی است. به عنوان مثال، شامل adminدستگاههای محلی، حسابهای پورتال کاربر و حسابهایی است که برای دسترسی از راه دوراستفاده میشود.»تحقیقات بیشتر نشان داد که مقصراصلی بدافزار Asnarok بوده است زیرا فایروال را مورد هدف قرار میدهد.

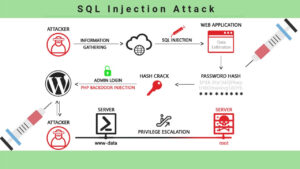

فرآیند انتشار تبعات بعد از حمله از زمانی آغاز شد که یک مهاجم حملهای که فایروال نمیتواند آن را شناسایی کند را کشف کرد، و این موضوع برای آنها امکان اینکه یک دستور خطی را در جدول پایگاه داده وارد کنند، فراهم میکرد.

سپس دستگاهی تحت تأثیر قرار گرفت تا اسکریپت پوسته Linux را از یک سرور از راه دور در یک دامنه مخرب بارگیری کند، که مجموعهای از دستورات SQL را اجرا میکند و قسمت اضافی را در سیستم فایل مجازی قرار میدهد. این راه را برای بقیه حمله هموار کرد.یک فرایند از اسکریپتهای پوسته، یکی پس از دیگری فعال میشد تا حمله را به جایی برساند که بدافزار فایلی را با نام Sophos.dat بارگیری و اجرا میکند که در ابتدا هدف آن تراش دادهها بود.

هدف این بدافزار با اجرای برخی از دستورات سیستم عامل، محتویات ذخیره شده در جدولهای مختلف پایگاه داده در فایروال است. بدافزار در هر مرحله اطلاعات را جمع آوری کرده و سپس آنها را به پروندهای که در فایروال ذخیره شده مرتبط میکند. سپس بدافزار مکانیزمی را برای پراکنده کردن اطلاعات ایجاد میکند.

اطلاعاتی از جمله مجوز و شماره سریال فایروال و لیستی از آدرسهای ایمیل، حسابهای کاربری ذخیره شده در دستگاه و همچنین ایمیل اصلی متعلق به حساب مدیر.در ادامه بخوانید ساپرا آکادمی

ممکن است نام، نام کاربری، گذرواژههای رمزگذاری شده و SHA256 گذرواژه حساب مدیر به سرقت رفته باشد، همچنین لیستی از شناسههای کاربری مجاز به استفاده از فایروال برای SSL VPN و اتصال VPN «بدون مشتری» است.فراتر از انتشار یک راه حل، Sophos اقدامات مختلفی را انجام داده است از جمله مسدود کردن دامنههایی که در تجزیه و تحلیل آن، حمله و آدرسهای IP مرتبط با حمله پیدا شده است.این شرکت همچنین درخواست CVE را ارسال کرده و قصد دارد شماره CVE را به مطالب منتشر شده خود اضافه کند.