هکرها سعی دارند رمز عبور مدیران تجهیزات F5 BIG-IP را هک کنند

هکران سه روز پس از افشای باگ بزرگ F5 BIG-IP شروع به بهره برداری ازاین موضوع کرده اند.ZDNet پی برده است که هکرها حملات خود علیه دستگاه های شبکه F5 BIG-IPرا آغاز کرده اند.

ریچ وارن که یک محقق امنیت است و برای گروه NCCکارمی کند امروزاین حملات را مشاهده کرده است . صبح امروز وارن در مصاحبه ای به ZDNet گفت : این حملات ماهیت مخربی دارند و هکرها در حال سرقت رمزعبورمدیران از دستگاه های هک شده هستند.

جمع بندی : BIG-IP و CVE-2020-5902

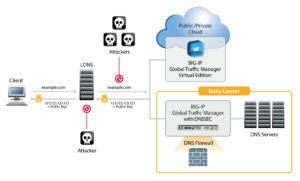

این حملات BIG-IP را که یک دستگاه شبکه چند کابردی تولید شده توسط F5 Networks را موردهدف قرار داده اند.دستگاه های BIG-IP را می توان به گونه ای پیکربندی کرد که به عنوان سیستم های فرم دهی به ترافیک ، load balancers ، firewalls ، دسترسی gateways ، rate limiters ، یا SSL middleware کار کنند.

این دستگاه ها از محبوب ترین محصولات شبکه ای هستند که امروزه ازآن ها برای پشتیبانی از بزرگترین و گسترده ترین شبکه ها استفاده می شود.

برای تامین امنیت و تجهیزات شبکه با ساپرا صنعت تماس بگیرید

دستگاه های BIG-IP در شبکه های دولتی ، شبکه های ارائه دهنده خدمات اینترنت و همچنین در مراکز داده ی رایانش ابری مورد استفاده قرارمی گیرند و به طور گسترده درشبکه های سازمانی کاربردی ترهستند.این دستگاه ها به قدری قدرتمند و محبوب هستند که F5در وب سایت خود ادعا می کند که 48 شرکت از 50 شرکت موجود در لیست Fortune 50 به سیستم های BIG-IP اعتماد می کنند وازآن استفاده می کنند.

روز چهارشنبه ، شبکه های F5 ،patch هایی را منتشر و یک مشاوره امنیتی درباره آسیب پذیری “اجرای کد از راه دور” در دستگاه های BIG-IP منتشر کردند.

F5 گفت: این آسیب پذیری که تحت عنوان CVE-2020-5902 پیگیری می شود ، می تواند به مهاجمان اجازه دهد کنترل کاملی بر سیستم های unpatched که از طریق اینترنت قابل دسترسی است را بدست بگیرند.این آسیب پذیری به قدری خطرناک ارزیابی شده که بیشترین میزان مقیاس شدت CVSSv3 را دریافت کرد.

این بدان معناست که این آسیب پذیری :

- به راحتی و به صورت خودکار قابل استفاده است

- از طریق اینترنت قابل استفاده بوده و برای این کارنیازی به مهارت های پیشرفته کدگذاری نیست

تلاش برای استفاده از آسیب پذیری پس از سه روز آغاز شد

جامعه امنیت سایبری انتظار داشت که به محض اینکه هکرها متوجه شوند چگونه می توانند از آن سو استفاده کنند ، این نقص مورد حملات مداوم قرار خواهد گرفت.

کارشناسان امنیت سایبری از چهارشنبه هنگامی این موضوع برملا شد بدون تعلل درتلاشند تا نیاز فوری برای patch کردن این نقص را هشدار بدهند، زیرا هرگونه حمله موفقیت آمیز، دسترسی کامل هکران به برخی از مهمترین شبکه های IT جهان را فراهم می آورد.

کارشناسان امنیت سایبری این موضوع را مهم دانستند و توسط فرمانده ی سایبری ایالات متحده تلاش های زیادی کردند و از مدیران سیستم خود خواسته اند که وقت خود را برای patch کردن دستگاه هایBIG-IP اختصاص بدهند ، زیرا آن ها برای این موضوع بسیار ابراز نگرانی می کنند.

به گفته وارن ، این حملات تنها چند ساعت پس از توییت فرماندهی سایبری ایالات متحده آغاز شد. وارن ، که در حال حاضر از BIG-IP honeypot استفاده می کند گفت است که او حملات مخرب ناشی از پنج آدرس IP مختلف را شناسایی کرده است honeypot یک منبع سیستم اطلاعاتی با اطلاعات کاذب است که برای مقابله با هکرها و کشف و جمعآوری فعالیتهای غیرمجاز در شبکههای رایانهای بر روی شبکه قرار میگیرد.

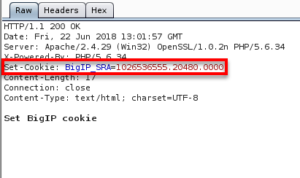

وارن نیزدر گزارش هایی که با ZDNet به اشتراک گذاشته شده بود ، به منبع این حملات اشاره کرد و آن ها را مخرب دانست.وارن امروز زودتر به ZDNet گفت: این آسیب پذیری به شما امکان می دهد تا با استفاده از الگوریتم خاصی، پرونده های .JSP را فراخوانی کنید .

این موضوع به نوبه خود ، به شما این امکان را می دهد تا از قابلیت های پرونده های .JSP با تأیید اعتبار دیگری استفاده کنید تا بتوانید کارهایی مانند خواندن فایل ها یا در نهایت ، اجرای کد را انجام دهید.

” وارن گفت: تا کنون ، آنچه که ما مشاهده کرده ایم این است که یک مهاجم پرونده های مختلف را ازطریق honeypots می خواند و دستورات را از طریق یک پرونده داخلی JSP اجرا می کند.با این کار آنها توانستند رمزعبور مدیران را که رمزگذاری شده است، تنظیمات و غیره را حذف کنند.”

PULSE SECURE ، CITRIX و حالا … BIG-IP

آسیب پذیری BIG-IP نوعی اشکال امنیتی است که گروه های هک وابسته به دولت ها و باندهای باج افزار تقریباً یک سال است که در سایر محصولات از آن بهره می برند.

از ماه آگوست ، گروه های هک برای دستیابی به اطلاعات مورد نظرخود در شبکه های شرکتی ، از اشکالات مشابه RCE در VPN Pulse Secure و دروازه های شبکه Citrix استفاده کرده وبعدازآن backdoor را بوجود آورده سپس پرونده های حساس را سرقت می کنند یا باج افزار نصب می کنند.

باگ بزرگ Pulse Secure و Citrix هدف اصلی باند باج افزاراست. زیرا ransomware باج افزاریست که باعث مسدود شدن فایل خواهد شد وقربانی در ازای باز شدن این فایل باید مبلغ درخواست شده را پرداخت نمایددر بسیاری از موارد ، آن ها حتی بلافاصله از باگ ایجاد شده سواستفاده نمی کنند ، آنها backdoor را بوجود می آورند تا مدت ها بعد شاید روزها ، هفته ها یا ماه های دیگر دوباره به آن رجوع کنند تا از دسترسی خود درآمد کسب کنند.در ادامه ی مطلب بخوانید:ساپرا آکادمی

باندهای باج افزار مانند REvil ،Maze یا Netwalker برای حمله به برخی از بزرگ ترین شرکت های جهان به شدت به روی این نوع از ایرادات متمرکزشده و از آن ها بهره مند می شوند. کارشناسان امنیتی می گویند آسیب پذیری BIG-IP فقط نوعی نقص است که به موج بعدی حملات به آن ها دامن می زند.