Vdom ها Fortigate را به چند تجهیز مجازی تقسیم می کنند و security policey ها، routing table ها و …را مستقل از هم استفاده می کنند، پکت ها نیز محصور در Vdom خاص خود می شوند، معمولا Fortigate تا سقف 10 Vdom را پشتیبانی میکند ،البته مدل های بالاتر قابلیت خرید لایسنس برای پشتیبانی تعداد بیشتری از vdom را دارد.

چه می شود اگر بیش از تقسیم بندی شبکه ، بخواهید سیاست ها و مدیران را به دامنه های امنیت(security domain) چندگانه تقسیم کنید؟ در این صورت ، می توانید FortiGate VDOM ها را فعال کنید ، که چندین دستگاه منطقی شما را از هم جدا می کند ضمن آنکه هر VDOM دارای سیاست های امنیتی مستقل و جداول مسیریابی است.

به طور پیش فرض ، ترافیک از یک VDOM نمی تواند به VDOM دیگری برود این بدان معناست که دو رابط در VDOMهای مختلف می توانند IP address یکسانی را داشته باشند ، بدون اینکه هیچ مشکلی در زیر شبکه وجود داشته باشد هنگام استفاده از VDOM، single FortiGate devices به یک مرکز داده مجازی از امنیت شبکه ، UTM inspection و تجهیزات ارتباطی امن تبدیل می شود.

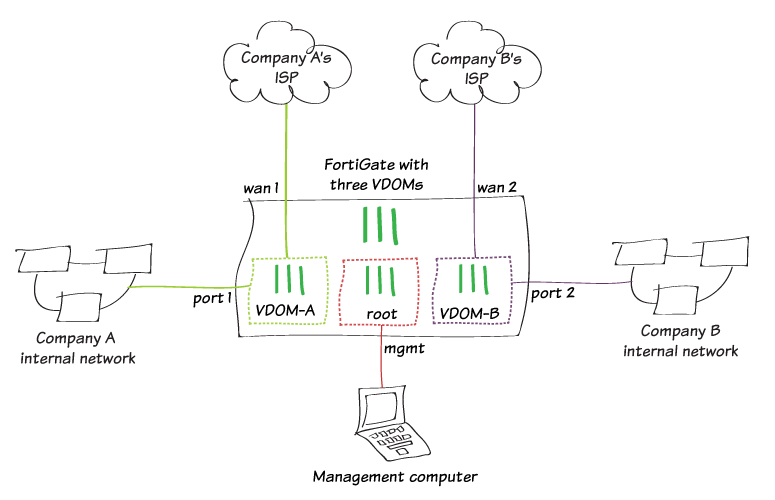

به چند روش می توانید VDOM های خود را ترتیب دهید، در نمونه توپولوژی ، به عنوان مثال در شکل زیر ، هر شبکه از طریق VDOM خود به اینترنت دسترسی پیدا می کند، توجه داشته باشید که هیچ لینکی بین VDOM ها وجود ندارد.

بنابراین ، ترافیک بین VDOM امکان پذیر نیست مگر اینکه به طور فیزیکی از FortiGate به سمت اینترنت خارج شود و مجددا تغییر مسیر یابد. این توپولوژی در شرایطی مناسب است که در آن بسیاری از مشتریان در یک FortiGate واحد ، هر کدام در VDOM خودشان ، با ISP های جدا شده فیزیکی به اشتراک می گذارند.

در ادامه ی مطلب بخوانید:پالیسی ها و آبجکت ها در فورتیگیت

مانند توتوپولوژی نشان داده شده در شکل بالا ، هر شبکه از طریق VDOM خود ترافیک را ارسال می کند با این حال ، پس از آن ، ترافیک از طریق To_InternetVDOM مسیریابی می شود. بنابراین ، ترافیک متصل به اینترنت از طریق یک شریان در To_InternetVDOM جریان می یابد.

این گزینه می تواند در سناریویی مناسب باشد که چندین client در آن FortiGate واحدی را به اشتراک بگذارند و هرکدام VDOM های خود را داشته باشد.

در این حالت ، VDOM رو به اینترنت می تواند ترافیک را ثبت و نظارت کند یا خدمات استانداردی را ارائه دهد مانند اسکن آنتی ویروس و یا هر دو ، توپولوژی که در این تصویر بالا نشان داده شده است دارای پیوندهای بین VDOM است، VDOM ها فقط با To_Internet VDOM مرتبط هستند ، اما نه با هم .

جهت خرید محصولات امنیت شبکه به سایت ساپرا صنعت مراجعه فرمایید

اگر VDOM1 نیاز به ارتباط با VDOM3 داشته باشد ، این ترافیک باید از طریق ToDInternet VDOM یا ازطریق تصمیم گیری مسیریابی IP ، مسیریابی شود که همه ی این موارد تحت کلیه سیاستهای فایروال هستند .

بسته به نیاز شما ، بازرسی(inspection) می تواند توسط VDOM رو به اینترنت (To_Internet VDOM) یا مبدأ انجام شود. از سوی دیگر، می توانید بازرسی را تقسیم کنید تا برخی اسکن ها در VDOM رو به اینترنت رخ دهد – اطمینان از یک پایه امنیتی مشترک – در حالی که اسکن های متمرکز دیگر در VDOM مبدأ رخ می دهد.