آموزش فورتی گیت

کمپانی Fortinet جهت بهبود عملکرد پردازش ترافیک در دستگاه های Fortigate ، سخت افزار مجزائی را به عنوان Secure Processing Units (SPU) قرار داده که وظیفه پردازشهای امنیتی فشرده را از منابع پردازش اصلی (CPU) بر عهده دارد.

اکثر مدلهای Fortigate دارای این سختافزار شتابدهنده تخصصی (SPU) بوده که در 3 نوع به شرح ذیل ارائه گردیده است :

- Content Processors – (CPs) : پردازشگرهای محتوای تخصصی که طیف وسیعی از فرآیندهای امنیتی مهم مانند اسکن ویروس، تشخیص حمله، رمزگذاری و رمزگشایی را بهبود می بخشد.

لازم به ذکر است تنها مدلهای انتخابیFortigate Entry-level شامل پردازنده CP نمیشوند.آموزش فورتی گیت-آموزش فورتی گیت-آموزش فورتی گیت

- (NP) – Network Processors: پردازنده های شبکه شامل دو نوع NPLites & NPs می باشد که برای ارائه سطوح بالائی از توان عملیاتی شبکه بهینه شده است.

- Security processors – (SPs): پردازنده های امنیتی (SP) که عملکردهای امنیتی خاص را تسریع می کنند.

Processors – پردازشگرهای محتوا

قابلیت های پردازشگرهای محتوا (CPs) بر اساس مدل ها متفاوت است، نسخه های قدیمی CP شامل CP4-CP5-CP6-CP8 و نسخه های فعلی شامل CP9-CP9Lite-CP9XLite می باشد که به بررسی مدل ها می پردازیم.

Content Processors (CP9, CP9XLite, CP9Lite)

پردازندههای محتوای CP9، CP9XLite (موجود در SOC4) و CP9Lite (موجود در SOC3) به استثنای چند مورد که ذکر شده است عمدتاً از ویژگیهای مشابهی پشتیبانی میکنند. تفاوت اصلی بین پردازنده ها ظرفیت و توان آنهاست، به عنوان مثال CP9 دارای شانزده موتور IPsec VPN است در حالی که CP9Xlite دارای پنج موتور و CP9Lite دارای یک موتور است. در نتیجه، CP9 میتواند IPsec Vpn Session بسیار بیشتری را نسبت به نسخههای Lite تسریع بخشد.

CP9 Capabilities

پردازنده محتوای CP9 خدمات زیر را ارائه می دهد:

Flow-based inspection (IPS and application control) pattern matching acceleration with over 10Gbps throughput

IPS pre-scan/pre-match offload

IPS signature correlation offload

Full match offload (CP9 only)

High throughput DFA-based deep packet inspection

High performance VPN bulk data engine

IPsec and SSL/TLS protocol processor

DES/3DES/AES128/192/256 in accordance with FIPS46-3/FIPS81/FIPS197

MD5/SHA-1/SHA256/384/512-96/128/192/256 with RFC1321 and FIPS180

M S/KM Generation (Hash) (CP9 only)

HMAC in accordance with RFC2104/2403/2404 and FIPS198

ESN mode

GCM support for NSA “Suite B” (RFC6379/RFC6460) including GCM-128/256; GMAC-128/256

Key exchange processor that supports high performance IKE and RSA computation

Public key exponentiation engine with hardware CRT support

Primary checking for RSA key generation

Handshake accelerator with automatic key material generation

Ring OSC entropy source

Elliptic curve cryptography ECC (P-256) support for NSA “Suite B” (CP9 only)

Sub public key engine (PKCE) to support up to 4096 bit operation directly (4k for DH and 8k for RSA with CRT)

DLP fingerprint support

Configurable Two-Thresholds-Two-Divisors (TTTD) content chunking

CP8 Capabilities

Flow-based inspection (IPS, application control etc.) pattern matching acceleration

High performance VPN bulk data engine

IPsec and SSL/TLS protocol processor

DES/3DES/AES in accordance with FIPS46-3/FIPS81/FIPS197

ARC4 in compliance with RC4

MD5/SHA-1/SHA256 with RFC1321 and FIPS180

HMAC in accordance with RFC2104/2403/2404 and FIPS198

Key Exchange Processor support high performance IKE and RSA computation

Public key exponentiation engine with hardware CRT support

Primarily checking for RSA key generation

Handshake accelerator with automatic key material generation

Random Number generator compliance with ANSI X9.31

Sub public key engine (PKCE) supports up to DH 2048 bit (group 14)

Message authentication module offers high performance cryptographic engine for calculating SHA256/SHA1/MD5 of data up to 4G bytes (used by many applications)

PCI express Gen 2 four lanes interface

Cascade Interface for chip expansion

CP6 Capabilities

Dual content processors

FIPS-compliant DES/3DES/AES encryption and decryption

SHA-1 and MD5 HMAC with RFC1321 and FIPS180

HMAC in accordance with RFC2104/2403/2404 and FIPS198

IPsec protocol processor

High performance IPsec engine

Random Number generator compliance with ANSI X9.31

Key exchange processor for high performance IKE and RSA computation

Script Processor

SSL/TLS protocol processor for SSL content scanning and SSL acceleration

CP5 Capabilities

FIPS-compliant DES/3DES/AES encryption and decryption

SHA-1 and MD5 HMAC with RFC1321/2104/2403/2404 and FIPS180/FIPS198

IPsec protocol processor

High performance IPsec Engine

Random Number generator compliant with ANSI X9.31

Public Key Crypto Engine supports high performance IKE and RSA computation

Script Processor

CP4 Capabilities

FIPS-compliant DES/3DES/AES encryption and decryption

SHA-1 and MD5 HMAC

IPsec protocol processor

Random Number generator

Public Key Crypto Engine

Content processing engine

ANSI X9.31 and PKCS#1 certificate support

تعیین Content Processors در واحد Fortigate

جهت پی بردن به نسخه Content Processors در واحد FortiGate خود می توانید از دستور Get Hardware Status در CLI استفاده کنید که خروجی اطلاعات بصورت زیر می باشد:

get hardware status

Model name: FortiGate-100D

ASIC version: CP8

ASIC SRAM: 64M

CPU: Intel(R) Atom(TM) CPU D525 @ 1.80GHz

Number of CPUs: 4

RAM: 1977 MB

Compact Flash: 15331 MB /dev/sda

Hard disk: 15272 MB /dev/sda

USB Flash: not available

Network Card chipset: Intel(R) PRO/1000 Network Connection (rev.0000)

Network Card chipset: bcm-sw Ethernet driver 1.0 (rev.)

آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت

Version ASIC نمایانگر شماره مدل پردازنده محتوا می باشد.

Security Processors (SPs) – پردازشگرهای امنیتی

آموزش فورتی گیت

ماژولهای پردازش امنیتی FortiGate (SP) مانند SP3 شامل XLP، XG2، XE2، FE8 و CE4 ، هم در سطح Interface و هم در سطح System کار میکنند تا با تسریع در پردازش امنیتی تخصصی، عملکرد کلی سیستم را افزایش دهند.

همچنین می توان SP را طوری پیکربندی کرد که IPS را در پردازش های فایروال نسبت به محیطهای متخاصم پرترافیک مساعدت نماید.

آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت

پردازنده های SP دارای Engine IPS مختص خود هستند که شبیه به Engine IPS FortiOS است اما با محدودیت های زیر:

- Engine SP IPS از SSL deep inspection پشتیبانی نمی کند، هنگامیکه در یک Security Policy قابلیت SSL deep inspection را که شامل flow-based inspection یا IPS است فعال کنید، بارگذاری (offloading) به SP غیرفعال می شود و ترافیک توسط پردازنده های CPU و CP فورتی گیت پردازش می شود.

- Engine SP IPS قادر به پشتیبانی از FortiGuard Web Filtering نمی باشد، زمانیکه ویژگی FortiGuard Web Filtering flow-based را در یک واحد FortiGate با پردازنده SP فعال می کنید، پردازنده SP نمی تواند جستجوهای FortiGuard را انجام دهد و صفحات وب بارگیری نمی شوند.آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت

پردازنده های امنیتی زیر در دسترس هستند:

- The SP3 (XLP) is built into the FortiGate 5101B and provides IPS acceleration. No special configuration is required. All IPS processing, including traffic accepted by IPv4 and IPv6 traffic policies and IPv4 and IPv6 DoS policies is accelerated by the built-in SP3 processors.

- The FMC-XG2 is an FMC module with two 10 GB/s SFP+ interfaces that can be used on FortiGate 3950B and FortiGate 3951B units.

- The FortiGate 3140B also contains a built-in XG2 using ports 19 and 20.

- The ADM-XE2 is a dual-width AMC module with two 10 GB/s interfaces that can be used on FortiGate 3810A and FortiGate 5001A-DW systems.

- The ADM-FE8 is a dual-width AMC module with eight 1 GB/s interfaces that can be used with the FortiGate 3810A.

- The ASM-CE4 is a single-width AMC module with four 10/100/1000 Mb/s interfaces that can be used on FortiGate 3016B and FortiGate 3810A units.

آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت

قابل ذکر است اگر قابلیت IPS را برای ترافیک های عبوری از VDOM links فعال کنید و این ترافیک توسط SP processor بارگیری شود، ترافیک مسدود می شود و با غیرفعال کردن offloading SP به ترافیک اجازه عبور داده می شود.

با استفاده از دستور زیر در CLI می توانید offloading را غیرفعال نمائید:

Config ips global

set np-accel-mode none

set cp-accel-mode none

end

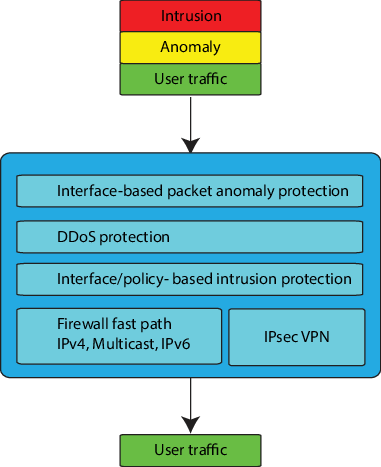

SP Processing flow

پردازنده های SP یک راه حل چندلایه مسیر سریع یکپارچه با کارایی بالا را برای حفاظت از نفوذ و عملکرد دیوار آتش ارائه می کنند. حفاظت چند لایه از بررسی ناهنجاری در سطح بسته شروع می شود تا اطمینان حاصل شود که هر بسته سالم و معقول است. بلافاصله پس از آن، مجموعه پیچیده ای از حفاظت از ناهنجاری بسته مبتنی بر رابط، حفاظت DDoS، حفاظت از نفوذ مبتنی بر سیاست، مسیر سریع فایروال و روش های مبتنی بر رفتار برای جلوگیری از حملات DDoS از بقیه سیستم استفاده می شود.آموزش فورتی گیت–آموزش فورتی گیتآموزش فورتی گیتآموزش فورتی گیتآموزش فورتی گیتآموزش فورتی گیت–آموزش فورتی گیت–آموزش فورتی گیت–

سپس بسته ها وارد یک سیستم حفاظت از نفوذ مبتنی بر رابط/سیاست می شوند، جایی که هر بسته در برابر مجموعه ای از امضاها ارزیابی می شود. نتیجه نهایی، جریانهایی از بستههای کاربر است که عاری از ناهنجاری و حملات هستند و وارد سیستم مسیر سریع برای ارسال مسیر سریع unicast یا multicast میشوند.

- نمایش اطلاعات مربوط به ماژول های Security Processing

با استفاده از دستور CLI زیر می توانید اطلاعات مربوط به ماژول های SP نصب شده را نمایش دهید :

| 0 | Number of proxied TCP connections |

| 0 | Number of working proxied TCP connections |

| 0 | Number of retired TCP connections |

| 0 | Number of valid TCP connections |

| 0 | Number of attacks, no ACK from client |

| 0 | Number of no SYN-ACK from server |

| 0 | Number of reset by server (service not supported) |

| 0 | Number of established session timeout |

| 3 Seconds | Client timeout setting |

| 3 Seconds

|

Server timeout setting |

مشاهده وضعیت SSL acceleration

با استفاده از دستور زیر در CLI می توانید وضعیت Acceleration SSL را مشاهده کنید:

get vpn status ssl hw-acceleration-status

Acceleration hardware detected: kxp=on cipher=on

در اینجا kxp به معنای key exchange acceleration می باشد.

(NP) – Network Processors: پردازنده های شبکه (NP7، NP6، NP6XLite، NP6Lite، NP4 ،NP2 و NP1)

یکی دیگر از پردازشگرهایی که بار ترافیک CPU را کاهش می دهد، پردازشگرهای شبکه یا همان FortiASIC network processors می باشد که در سطح Interface کار می کند. مدل های فعلی شامل پردازنده های شبکه NP7، NP6، NP6XLite و NP6Lite و مدل های قدیمی تر شامل پردازنده های شبکه NP1 که بعنوان FortiAccel یا FA2 شناخته می شود و همچنین NP2، NP4 و NP4Lite می باشد.

بسته به مدل هر پردازنده میزان offloaded ترافیک، حداکثر توان عملیاتی و تعداد Interface های شبکه متقاوت می باشد.

- ویژگی های NP7

NP7 از بارگیری بیشتر ترافیک های IPv4 و IPv6، رمزگذاری IPsec VPN (از جمله Suite B)، رمزگذاری SSL VPN، ترافیک GTP، ترافیک CAPWAP، ترافیک VXLAN، ترافیک چندپخشی و تنظیم sessions NAT پشتیبانی می کند.

NP7 در FortiGate های دارای لایسنس برای پشتیبانی از فایروال های مقیاس بالا، راه اندازی offloads session،Carrier Grade NAT (CGN)، hardware loggin ، همگام سازی HA hardware session ، حفاظت از DoS و ارتباطات داده از پردازنده FortiGate را شامل می شود. همچنین NP7 دارای حداکثر توان خروجی 200 گیگابیت بر ثانیه با استفاده از 2 اینترفیس 100 گیگابیت بر ثانیه می باشد.

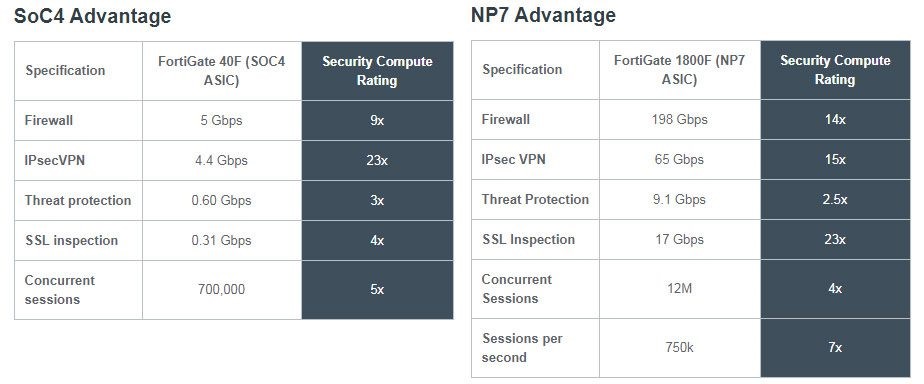

- مقایسه ویژگی NP7 و SOC4 در 2 تجهیز فورتی گیت سری 40F و 1800F

- ویژگی های 6NP

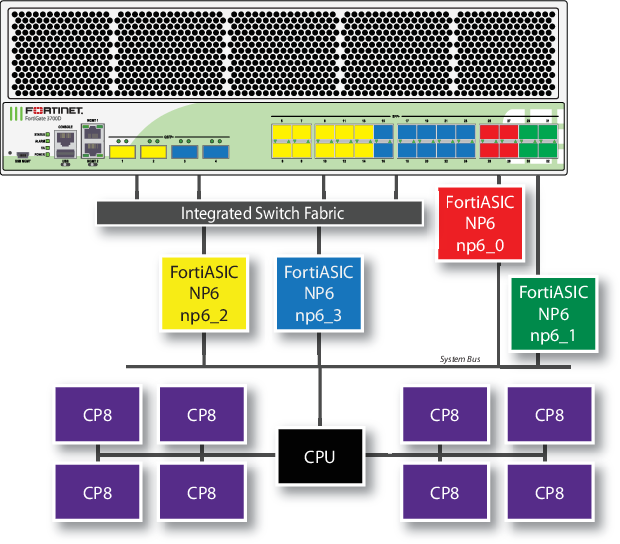

NP6 از بارگیری بیشتر ترافیک های IPv4 و IPv6، رمزگذاری IPsec VPN، ترافیک CAPWAP، حفاظت DoS و ترافیک چندپخشی پشتیبانی می کند. NP6 دارای حداکثر توان خروجی 40-گیگابیت بر ثانیه با استفاده از چهار رابط 10 گیگابیتی XAUI یا 4 اینترفیس گیگابیتی مستقل رسانهای سریال (QSGMII) یا 3 x 10 Gbps و x 1 Gbps XAUI16 یا اینترفیس های QSGMII می باشد.

- ویژگی های NP6XLite

NP6XLite یکی از اجزای Fortinet SOC4 است که از همان ویژگیهای NP6 اما با توان عملیاتی کمی کمتر پشتیبانی میکند.

همچنین دارای ویژگیها و پیشرفتهای مدرنی مانند توانایی بارگذاری AES128-GCM و AES256-GCM رمزنگاری، برای ترافیک IPsec VPN و حداکثر توان خروجی 36-گیگابیت در ثانیه با استفاده از اینترفیس های زیر می باشد.

4x KR/USXGMII/QSGMII و x (1x) Reduced gigabit media-independent interface (RGMII) 2.

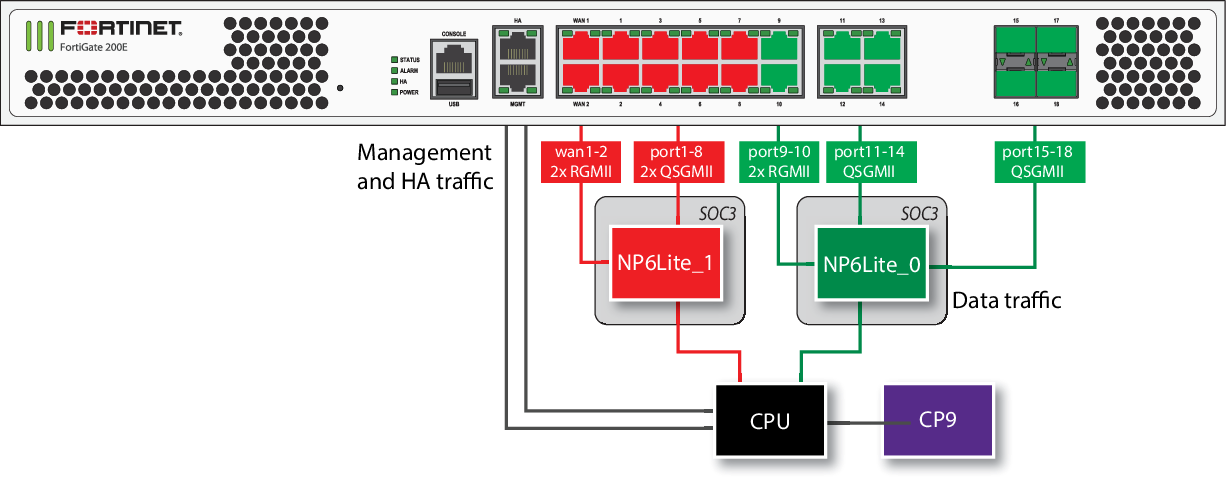

- ویژگی های NP6Lite

NP6Lite یکی از اجزای Fortinet SOC3 و شبیه به NP6 است اما با توان عملیاتی کمتر و برخی محدودیتهای عملکردی (به عنوان مثال ترافیک CAPWAP را بارگذاری نمیکند). همچنین با استفاده از اینترفیس های x QSGMII 2 و x RGMII 2 دارای حداکثر توان خروجی 10-گیگابیت بر ثانیه است.

- ویژگی های NP4

NP4 از بارگذاری بیشتر ترافیک فایروال IPv4 و رمزگذاری IPsec VPN پشتیبانی می کند، دارای ظرفیت 20-گیگابیت بر ثانیه از طریق 2 اینترفیس 10

گیگابیت بر ثانیه است.

- ویژگی های NP4Lite

NP4lite مشابه NP4 است اما با توان عملیاتی کمتر (تقریباً نیمی از عملکرد) و برخی محدودیتهای عملکردی.

- ویژگی های 2NP

NP2 از فایروال IPv4 و شتاب IPsec VPN پشتیبانی می کند، دارای ظرفیت 2-گیگابیت بر ثانیه از طریق 2 اینترفیس 10 گیگابیت بر ثانیه یا 4 اینترفیس 1 گیگابیت بر ثانیه است.

- ویژگی ها و محدودیت های 1NP

NP1 از فایروال IPv4 و شتاب IPsec VPN با ظرفیت 2-گیگابیت بر ثانیه از طریق 2 اینترفیس 1 گیگابیتی پشتیبانی می کند.

NP1 از فریم های بیشتر از 1500 بایت پشتیبانی نمی کند و اگر شبکه شما از فریم های jumbo استفاده می کند ممکن است لازم باشد MTU (حداکثر واحد انتقال) دستگاه های متصل به پورت های NP1 را تنظیم کنید. حداکثر اندازه فریم برای پردازنده های NP2، NP4، NP6 و NP7 9216 بایت می باشد.

برای هر دو پردازنده شبکه NP1 و NP2، پورت های متصل به یک پردازنده شبکه را نمی توان برای نصب Firmware توسط TFTP استفاده کرد.

Accelerated sessions on FortiView All Sessions page ×

هنگام مشاهده جلسات در کنسول FortiView All Sessions، جلسات تسریع شده NP4/NP6/NP7 با نماد NP4، NP6 یا NP7 برجسته می شوند و راهنمای ابزار برای نماد، شامل نوع پردازنده NP و تعداد کل جلسات تسریع شده می باشد.

NP session offloading in HA active-active configuration

پردازندههای شبکه می توانند عملکرد شبکه را در پیکربندیهای Active-Active (load balancing) با دسترسی بالا (HA) بهبود بخشند، حتی اگر ترافیک از الگوهای بارگیری عمومی منحرف شود، شامل بیش از یک پردازنده شبکه در یک واحد فورتیگیت جداگانه است که باعث می شود هیچگونه الزامات بارگزاری اضافی اعمال نمی شود.

هنگامی که منابع پردازش اصلی واحد FortiGate، یک Session key را به پردازنده های شبکه خود ارسال می کند، پردازنده های شبکه در واحد اولیه می توانند ترافیک جلسه بعدی را به دیگر اعضای گروه هدایت کنند و بار تغییر مسیر ترافیک را در منابع پردازش اصلی واحد اولیه کاهش دهند.

از آنجایی که واحدهای فرعی ترافیک هدایت شده را دریافت می کنند، هر پردازنده شبکه در گروه session offloading را مستقل از واحد اصلی ارزیابی و پردازش می کند. حالت های Session key هر پردازنده شبکه بخشی از ترافیک همگام سازی بین اعضای HA نیست.

Configuring NP HMAC check offloading

بطور پیش فرض بررسی های کد احراز هویت پیام مبتنی بر هش (HMAC) در پردازندههای شبکه بارگزاری می شود.

برای غیرفعال کردن این قابلیت می توانید دستور زیر را وارد کنید:

Configure system global

set ipsec-hmac-offload disable

end

Software switch interfaces and NP processors

FortiOS با گروه بندی دو یا چند اینترفیس فیزیکی FortiGate در یک اینترفیس مجازی یا سوئیچ نرم افزاری، از ایجاد یک Software switch پشتیبانی می کند. همه اینترفیس های موجود در این سوئیچ مجازی مانند اینترفیس یک سوئیچ سختافزاری عمل میکنند، زیرا همگی دارای آدرس IP یکسان هستند و میتوانند به یک شبکه متصل شوند.

Software switch یک group bridge متشکل از چندین اینترفیس است که CPU FortiGate جدول mac-port را برای این bridgeها نگهداری می کند. در نتیجه این دخالت CPU، ترافیک پردازش شده توسط اینترفیس Software switch به پردازنده های شبکه offload نمی شود.

Disabling NP offloading for firewall policies

با استفاده از دستور زیر می توان بارگزاری NP را برای پالیسی های امینی خاص غیرفعال کرد:

For IPv4 security policies:

config firewall policy

edit 1

set auto-asic-offload disable

end

For IPv6 security policies:

config firewall policy6

edit 1

set auto-asic-offload disable

end

For multicast security policies.

config firewall multicast-policy

edit 1

set auto-asic-offload disable

end

Disabling NP offloading for individual IPsec VPN phase 1s

با استفاده از دستور زیر می توان بارگزاری NP را برای interface-based IPsec VPN phase 1 غیرفعال کرد:

config vpn ipsec phase1-interface

edit phase-1-name

set npu-offload disable

end

از دستور زیر جهت غیرفعال کردن بارگذاری NP برای policy-based IPsec VPN phase 1 استفاده می شود:

config vpn ipsec phase1

edit phase-1-name

set npu-offload disable

end

The npu-offload option is enabled by default.

در دوره آموزش FortiGate چه چیز هایی را آموزش میبینید ؟

برای مطالعه جزئیات بیشتر در مورد ویژگی های پردازنده های شبکه و برای اطلاعات در مورد مدل های FortiGate با پردازنده های مختلف شبکه ، به معماری های FortiGate مراجعه فرمائید.